В прошлом месяце Apple, выпустив обновление iOS 9.1, исключила возможность использования эксплоита, который применяется в создании инструментов для джелбрейка. Таким образом, у пользователей возникла дилемма – обновлять ПО до следующей версии или оставаться на старых, но с возможностью сохранить джейлбрейк.

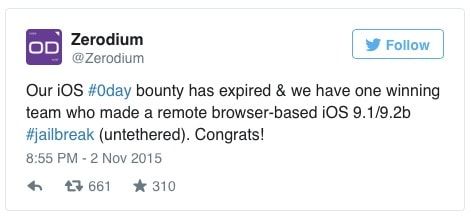

Согласно данным компании Zerodium, джейлбрейк можно осуществить и на iOS 9.1, и даже на новой бета-версии iOS 9.2, при этом пользователю нет необходимости подключать устройство к компьютеру. Джейлбрейк на основе браузера считался устаревшим в течение последних лет, однако, по словам Zerodium, команде экспертов удалось использовать старые методы для взлома современных версий iOS. Согласно заявлению компании, за свое открытие разработчики получили обещанное финансовое вознаграждение в размере одного миллиона долларов.

К слову, программа выплаты вознаграждения от Zerodium стартовала в прошлом месяце. Компания не назвала имен победителей и не рассказала, как именно экспертам это удалось. По правилам программы, эксплоит должен использоваться удаленно, например, через текстовое сообщение или просмотр веб-страниц в Chrome или Safari. По словам представителей Zerodium, данные об эксплоите будут переданы клиентам компании, в число которых входят госорганизации, финансовые и технологические предприятия.

К сожалению, пользователи не получат никакой выгоды от этого открытия. Маловероятно, что Zerodium, потратив такую крупную сумму денег, решит поделиться эксплоитом с общественностью. Несмотря на то, что разработчики не намерены выпускать инструменты для джейлбрейка iOS 9.1, пользователи, по крайнее мере, знают о возможной осуществимости взлома.

Вероятнее всего, китайские хакеры из команды Pangu, выпускающие джейлбрейк iPhone и iPad в последние годы, так же работают над собственным инструментом, публичный релиз которого состоится не ранее официального выпуска iOS 9.2.

Смотрите также:

- Как установить Cydia на iPhone или iPad с iOS 9.

- Как изменить название оператора в iPhone на изображение или свою надпись.

- 15 причин сделать джейлбрейк iOS 9.

- Как сбросить контрольные вопросы Apple ID и для чего нужен резервный e-mail.

- Как угадать песню при помощи iPhone или iPad без установки Shazam.