Сейчас никого уже не удивляют голосовые команды Siri, обращения к автомобилю, возможность задавать вопросы собственным очкам, однако, разговоры с компьютером все еще кажутся необычными. Впрочем, Google уже активно работает над подобным функционалом, о чем свидетельствует кнопка распознавания речи, расположенная под строкой поиска на Google.com.

Подписаться на Яблык в Telegram — только полезные инструкции для пользователей iPhone, iPad и Mac t.me/yablykworld.

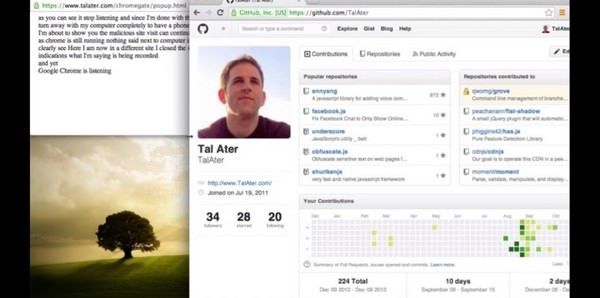

«Я обнаружил этот эксплоит, работая с популярной библиотекой распознавания речи на JavaScript — annyang. Во время работы я нашел множественные уязвимости в Chrome, и я разработал эксплоит, позволяющий скомбинировать их в единое целое», — сообщил Алтер.

«Как я и предполагал, инженеры Google доказали свой талант и устранили уязвимости менее, чем за 2 недели после моего сообщения. Я был в восторге — система работала», — отметил исследователь.

Как работает уязвимость? Когда пользователь заходит на сайт, использующий технологию распознавания речи, ему предлагается использовать микрофон. Соглашаясь, пользователь может руководить своими действиями на сайте с помощью голосовых команд. Многие подобные ресурсы используют защищенный протокол передачи данных HTTPS. Это вовсе не означает, что сайт безопасный, просто его владельцы купили цифровой сертификат за $5.

Chrome «запоминает», что на определенном ресурсе пользователь позволил использование технологии распознавания голоса, и при следующем посещении сайта разрешает ее автоматически, без предварительного запроса. Если пользователь выключил данную функцию, открывается еще одно, скрытое окно, которое продолжает «подслушивать» его разговор. Стоит отметить, что это окно абсолютно не заметно для пользователя, который даже не догадывается о его существовании. Код эксплоита в настоящее время доступен на GitHub.

Смотрите также:

- Как просмотреть исходный код страницы в Safari на Mac.

- Google Chrome распространяет вредоносное ПО через расширения для браузера.

- Филл Шиллер предупреждает пользователей об опасности использования Android.

- Pod2g обвинил iH8sn0w и Winocm в «использовании ключевых уязвимостей ради джейлбрейка iOS 6.1.5».