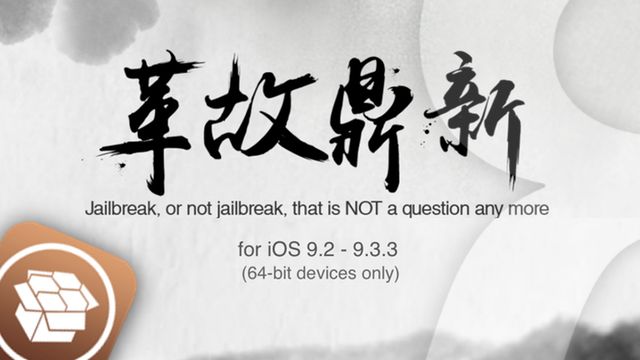

Команда Pangu, анонсировавшая выход новой версии джейлбрейка еще в начале этого месяца, наконец представила общедоступный эксплоит для взлома 64-битных устройств под управлением iOS 9.2 — iOS 9.3.3

Подписаться на Яблык в Telegram — только полезные инструкции для пользователей iPhone, iPad и Mac t.me/yablykworld.

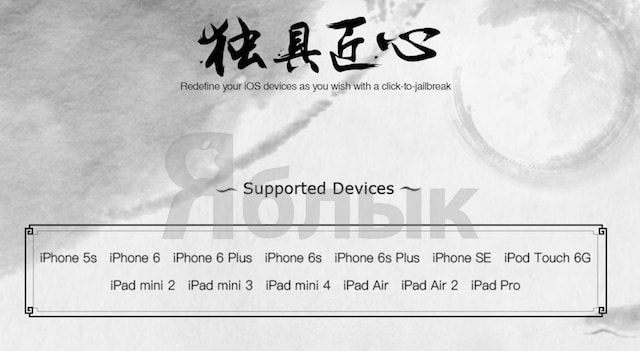

Вероятно, разработчики джейлбрейка ожидали релиза обновления iOS 9.3.3, который состоялся неделю назад, а также потратили некоторое время на тестирование программы с использованием различных устройств. В результате Pangu позволяет произвести джейлбрейк любого Apple-девайса на базе процессора с 64-битной архитектурой — iPhone 5s, iPad mini 2 и iPad Air (или новее), а также iPad Pro и iPod Touch 6-го поколения.

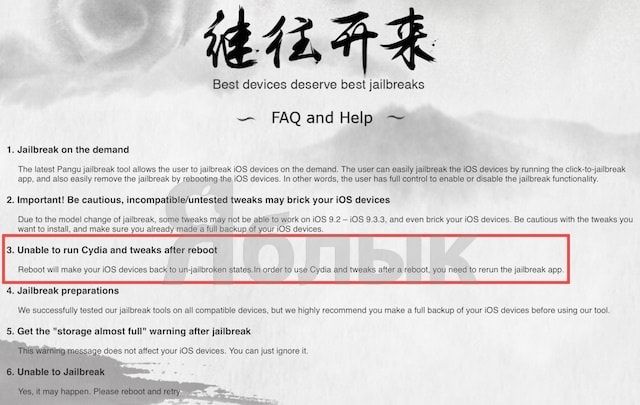

Сама процедура взлома операционной системы традиционно проста и не должна вызвать проблем даже у начинающих пользователей, однако предварительно рекомендуется создать резервную копию устройства. Также разработчики предупреждают, что по завершению процесса джейлбрейка может появиться сообщение «Storage almost full» (уведомление о недостатке места на накопителе iPhone или iPad), которое можно проигнорировать. Важный нюанс также заключается в том, что джейлбрейк iOS 9.2 — 9.3.3 не является отвязанным, то есть, после перезагрузки устройства необходимо будет каждый раз выполнять процедуру заново.

Напомним, команда Pangu в начале июля сообщила, что в первых бета-версиях iOS 10 уже были обнаружены уязвимости, необходимые для джейлбрейка системы, а значит вполне вероятно, что соответствующий эксплоит будет выпущен сразу после финального релиза «десятки».

На данный момент джейлбрейк Pangu iOS 9.2 — 9.3.3 доступен только для пользователей Windows.

Итак, резюмируем:

Недостатки первой версии инструмента для получения джейлбрейка iOS 9.2 — 9.3.3 от Pangu

- работает недостаточно стабильно;

- джейлбрейк iOS 9.2 — 9.3.3 от Pangu нельзя установить на iPhone 4s, iPhone 5, iPad 2, iPad 3, iPad 4 и iPad mini.

- джейлбрейк iOS 9.2 — 9.3.3 от Pangu является привязанным, т.е. после перезагрузки iOS-устройства, джейлбрейк «слетает», придется повторять процедуру взлома заново.

- джейлбрейк Pangu доступен только для пользователей Windows.

Смотрите также: