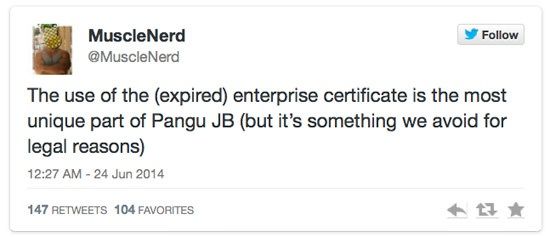

Известный iOS-хакер и джейлбрейк-разработчик MuscleNerd рассказал в своем твиттере об уязвимостях в корпоративных сертификатах яблочной операционной системы, которыми пользовались авторы утилиты Pangu, позволяющей произвести отвязанный джейлбрейк iOS 7.1-7.1.1.

Подписаться на Яблык в Telegram — только полезные инструкции для пользователей iPhone, iPad и Mac t.me/yablykworld.

Впрочем, если хакеры уровня MuscleNerd работают на свое имя, посещают специализированные конференции и вообще ведут публичный образ жизни, то китайские мастера наверняка получили очень неплохое вознаграждение за проделанную работу от владельцев того самого магазина пиратских приложений и не особо беспокоятся о том, что Apple предъявит к ним какие-то претензии по поводу законности методов взлома своей операционной системы. Напомним, что джейлбрейк iOS 7.1-7.1.1 производится буквально в несколько кликов посредством утилиты Pangu. В данный момент программа работает только в среде Windows (пользователи OS X могут воспользоватся эмулятором). Подробную видеоинструкцию по проведению процедуры джейлбрейка iOS 7.1.x можно найти здесь.

Смотрите также: